La veille cyber au quotidien,

les soucis en moins

Déchargez-vous du poids de la veille pour vous concentrer sur

l’essentiel : Protégez votre entreprise

Nos 5 engagements

Prenez le temps d’agir

-

1

Recevez quotidiennement les dernières actualités

-

2

Soyez averti en temps réel lors d’une alerte critique par SMS

Voir la vidéo

Adaptez la veille à votre organisation et non le contraire

Structurez une approche de veille en harmonie avec votre réalité métier

-

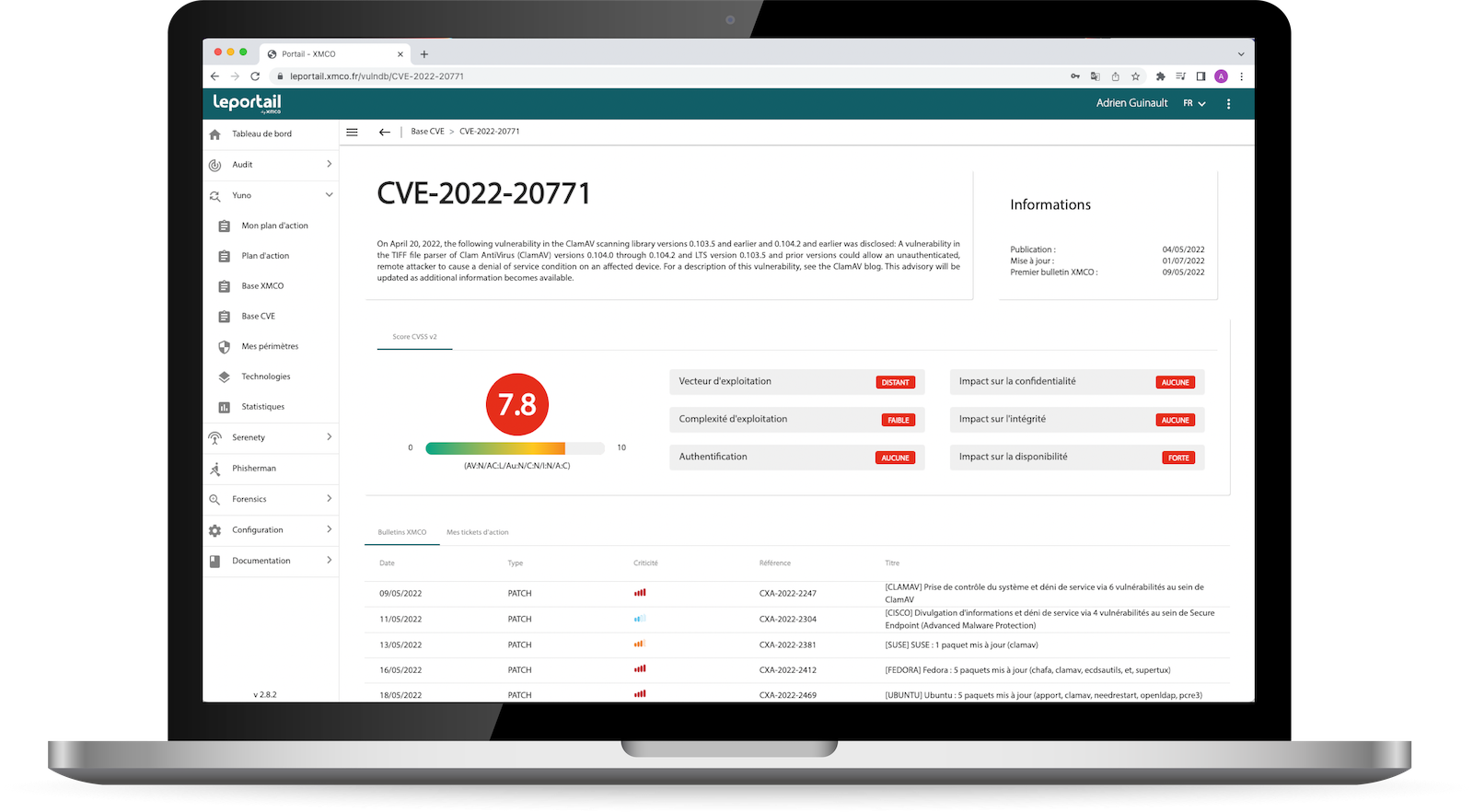

Veille technique synthétique et actionnable : passez de la veille à l’action

• Score de criticité, fruit de 20 ans d’expérience

• Vecteur d’attaque

• Dommages potentiels

• Recommandations

• Périmètres impactés

-

Veille environnementale : boostez votre prise de décision avec la CTI

• Les entreprises étrangères dans un pays font fréquemment l’objet d’attaques cyber, dois-je prioriser l’installation de patchs dans ma filiale au sein de ce pays ?

• Un groupe d’attaquant sévit dans mon secteur d’activité, mon système d’information est-il à jour ?

• Mon système d’information est-il en conformité avec la dernière norme européenne en matière de protection des données ?

• Mes collaborateurs ont-ils été sensibilisés au fonctionnement de ce ransomware ?

Adaptez la veille à votre organisation et non le contraire

Structurez une approche de veille en harmonie avec votre réalité métier

-

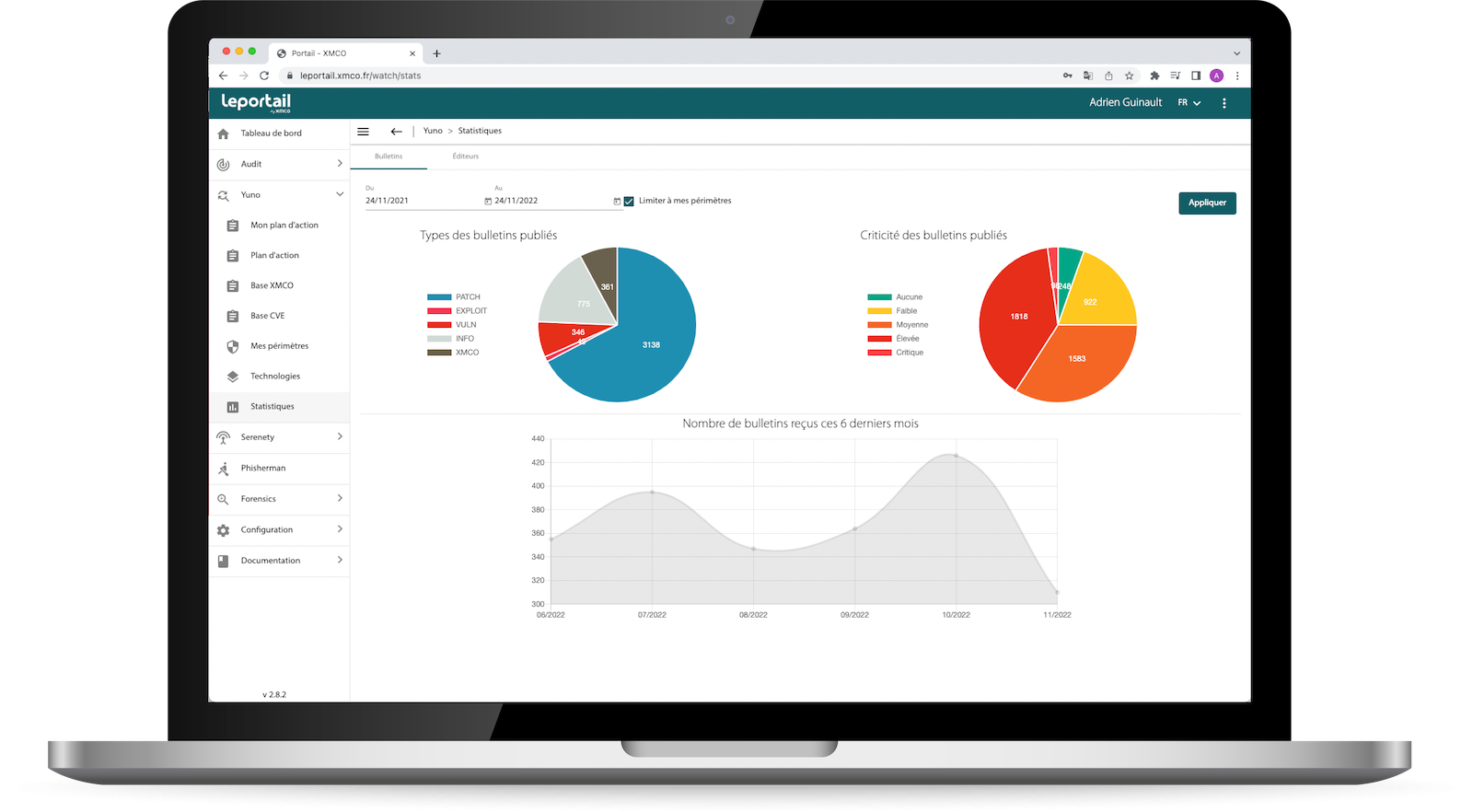

Une veille adaptée à votre organisation

• Périmètre par filiale

• Périmètre par technologie

• Périmètre par activité métier

-

Une veille adaptée aux besoins de vos collaborateurs

• Bulletins en français ou en anglais

• Criticité

• Thématique

• Canal de communication (mail, SaaS, SMS, API)

• Veille adaptée aux interlocuteurs (administrateurs systèmes, développeurs, chefs de projet, responsables sécurité, top management…)

L’Humain au centre de la veille

-

Profitez de l’expertise du CERT-XMCO

Créé en 2010, le CERT-XMCO (Computer Emergency Response Team) est chargé de communiquer les bonnes pratiques et informations sur l’émergence de nouvelles menaces pour garder votre système d’information protégé.

Le CERT-XMCO a été reconnu par l’ANSSI et fait partie du réseau Inter-CERT français. -

Recoupement de sources

Le CERT-XMCO suit et agrège quotidiennement plus de 1000 sources d’informations.

-

Rédaction des bulletins

Chaque bulletin est rédigé manuellement par nos veilleurs pour vous assurer une information synthétique et actionnable.

-

Estimation de la criticité

Fruit de 20 ans d’expérience, le score de criticité de chaque bulletin de veille fait l’objet d’une estimation précise de la part du veilleur.

-

Support dédié

Une question ? Une suggestion ? Bénéficiez d’un support dédié par téléphone et par email.

Gérez efficacement votre patch management via des plans d’actions dédiés

• Création automatique de tickets d’action

• Attribution automatique au responsable selon les périmètres impactés

• Réintégrez vos plans d’action dans votre outil de ticketing via notre API ou consultez-les sur notre plateforme SaaS

Les plus de votre veille en cybersécurité

-

Aucune intégration nécessaire dans votre SI

-

Paramétrage en 3 minutes

-

Authentification à 2 facteurs et fédération d’identité disponibles

-

Connexion SSL

-

Connectez Yuno à votre écosystème via API

Vous êtes entre de bonnes mains

XMCO accompagne près de 300 sociétés chaque année.

Vous avez des questions ?

-

Quelles sont les différences avec un outil de scan de vulnérabilités ?

La veille et le scanner de vulnérabilité sont deux outils complémentaires. Là où un scanner de vulnérabilité va effectuer des tests approfondis sur un ensemble définis d’assets, la veille permet de surveiller des technologies et de détecter une anomalie avant la publication d’un patch, et cela indépendamment de toute notion d’asset.

-

Quel est l’apport de Yuno au sein d’un SOC ?

Au sein d’un SOC (Security Operation Center), Yuno vient répondre au besoin d’anticipation vis-à-vis de l’émergence de nouvelles menaces et ainsi compléter la stack technologique qui compose votre SOC. Les indices de compromission remontés par Yuno viendront alimenter votre EDR et l’émergence de nouvelles vulnérabilités vous permettront d’optimiser votre scanner de vulnérabilité.

-

Pourquoi faire de la veille si je fais déjà des tests de pénétration en interne ?

La veille vous permet de continuer à surveiller les points d’entrée potentiels révélés par vos tests d’intrusion. Elle permet également de justifier auprès de votre audit interne que des mesures ont été prises pour vous prémunir de l’apparition de vulnérabilité. Ces deux outils restent complémentaires car ne sont pas employés pour les mêmes raisons même si leur objectif reste le même : la protection de votre SI.

-

Quel est le mode d’abonnement ?

Yuno fonctionne sur le principe d’un abonnement annuel. Durant la période de l’abonnement, vous pouvez faire profiter de Yuno à autant d’utilisateurs que vous le souhaitez et suivre un nombre illimité de technologies.